Bybit 被盗 15 亿美元,这或许是加密史上最大的被盗案,刷新了 2022 年的 Axie 被盗记录。目前被盗事件在市场上引发了不少恐慌,ETH 价格短时大幅波动,但暂未发生当年 FTX 程度的挤兑事件。

而讽刺的是,不少投资者才刚刚从 FTX 的破产清算中拿回部分赔款。「时隔 2.5 年,终于收到了 FTX 的赔款然后存入了 Bybit,结果第二天 Bybit 的热钱包就被盗了」,这是今天半夜流传最广的地狱笑话梗,段子背后却又为加密行业笼罩了一层阴云。

深夜突发被盗

2 月 21 日 23 时,加密 KOL Finish 发文称,根据链上数据,Bybit 的一个多重签名地址将价值 15 亿美元的 ETH 转移到新地址。

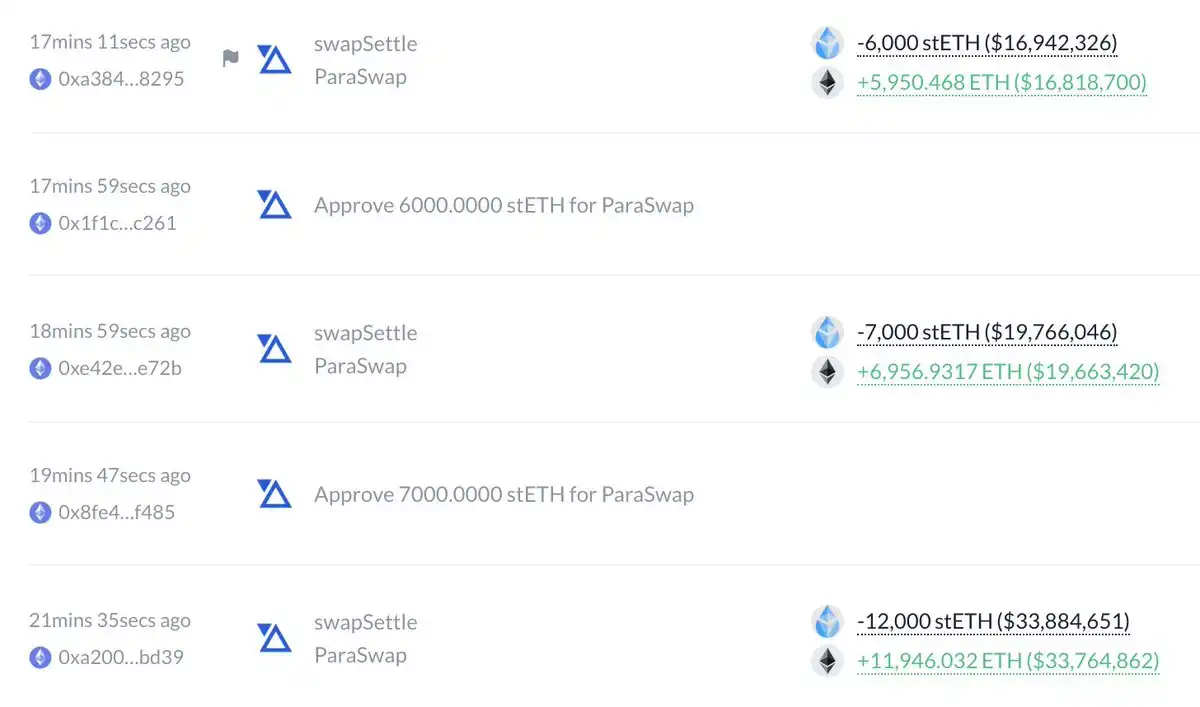

资金到达新地址 0x47666fab8bd0ac7003bce3f5c3585383f09486e2,然后转移到 0xa4b2fd68593b6f34e51cb9edb66e71c1b4ab449e,0xa4 目前正在出售 stETH 和 mETH 以换取 ETH。

「目前该地址正在使用 4 种不同的 DEX,如果他们只是将 LSD 换成原生 ETH,交易执行效果会很糟糕(磨损较大)。这种规模通常会通过场外交易进行,因此这很不寻常。」

半小时后,Bybit CEO Ben Zhou 称,ETH 多签冷钱包遭伪装攻击,智能合约逻辑被篡改,导致黑客控制特定钱包并转移全部 ETH。他表示其他冷钱包安全,提现正常,并寻求协助追踪被盗资金,并称「很快就会开始直播,回答所有问题!!请继续关注。」

相关阅读:《时间线|Bybit 超 50 万枚 ETH 被盗,损失 15 亿美元》

史上最大被盗金额?

据 EmberCN 监测,Bybit 的 ETH 多签冷钱包被盗 51.4 万枚 ETH,价值 14.29 亿美元。黑客已经将其中 49 万枚 ETH 分散转移到了 49 个地址中 (每个地址 1 万枚)。「另外还有 1.5 万枚 cmETH 正在被黑客解质押中 (有 8 小时等待期,不知道这个能否拦截下来了)。」

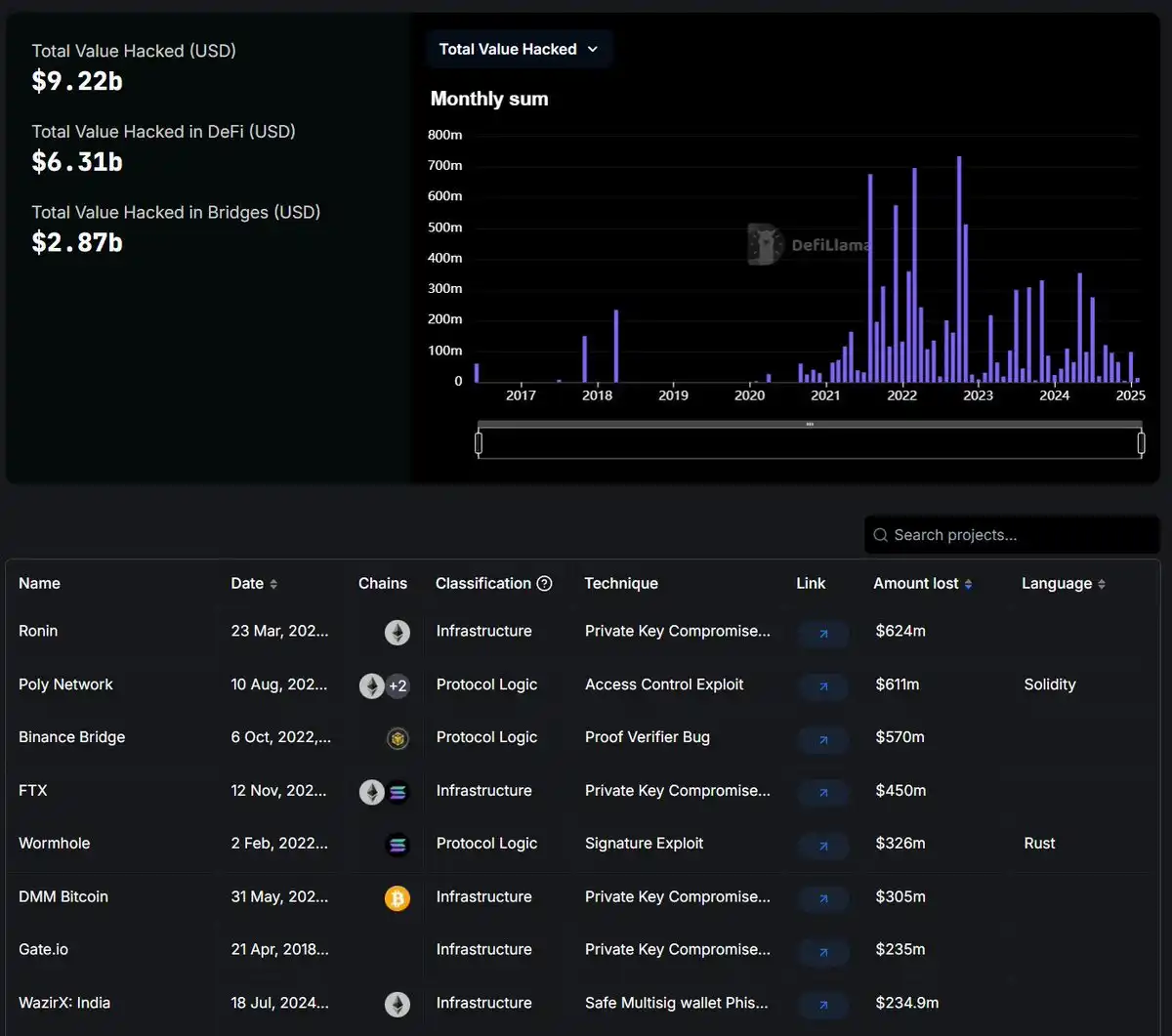

根据 CoinMarketCap 的数据,Bybit 在被黑客攻击之前拥有 $16.2B 的储备资产,被盗的 $1.4B 资产占 8.64%。而这或许是加密史上被盗金额最大的一次,占之前所有加密黑客攻击的 16%。此前历史上最大的加密货币盗窃案是 2022 年 3 月 29 日发生的 Ronin Network(Axie Infinity)黑客攻击。黑客窃取了大约 6.20 至 6.25 亿美元的加密货币,其中包括 173,600 枚 ETH 和 2550 万美元的 USDC。

黑客 Bybit 被盗消息发酵后,ETH 短短跌至 2600 美元区间。

唯一被黑客攻击的是 ETH 冷钱包,Bybit 的热钱包、暖钱包和所有其他冷钱包都没有受到影响。据社群反馈,所有提现均能正常提出,提现时间在 20 分钟之内。

也有社区成员向 ChatGPT 和 Grok 询问了 Bybit 的年度营收和利润预估。两者给出的计算结果相近:年度营收约 20 亿美元,年度利润约 6 亿美元。

「Bybit 依然具备偿付能力,即使此次黑客攻击导致的损失无法追回,所有客户资产仍然保持 1:1 支持,我们可以承担这笔损失。」Bybit 联合创始人的话也多了几分可信度。

被盗原因是多签钱包 safe?

2 月 22 日,慢雾创始人余弦发文表示 Bybit 黑客攻击手法与朝鲜黑客相似,「虽然现在没有明确证据,但从搞 Safe 多签的手法及目前洗币手法,像朝鲜黑客。」

与此同时,DefiLlama 的创始人指出,攻击媒介类似于与朝鲜有关的 WazirX 黑客攻击。保持警惕。

23 时 44 分,在 Bybit 联合创始人兼 CEO Ben Zhou 的公告中显示:「Bybit 的 ETH 多签冷钱包大约 1 小时前进行了转账到我们的热钱包。看起来这笔交易被伪装了,所有签名者都看到伪装的界面,显示了正确的地址,并且 URL 来自 Safe。」

但是签名信息却是要更改他们 ETH 冷钱包的智能合约逻辑。这导致黑客控制了他们签名的特定 ETH 冷钱包,并将钱包中的所有 ETH 转移到这个未确认的地址。

在慢雾进一步的调查中发现,该漏洞的更多细节为:

1)一个恶意的实施合约于 UTC 2025-02-19 7:15:23 被部署:

https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516…

2)UTC 2025-02-21 14:13:35,攻击者利用三位所有者签署交易,用恶意合约替换 Safe 的实施合约:

https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882…

3)攻击者随后利用恶意合约中的后门函数「sweepETH」和「sweepERC20」窃取热钱包。

该手法与 2024 年 10 月份的 Radiant Capital 被盗案也有一些相似之处:

当时,Radiant Capital 遭遇的安全漏洞,导致了约 5000 万美元的资金被盗。攻击者利用恶意软件感染了至少三名核心开发者的设备,这些开发者均是长期受到信任的 DAO 贡献者,并使用硬件钱包进行交易。黑客通过篡改 Safe{Wallet}(即 Gnosis Safe)的前端界面,使受害者在签署交易时误以为是合法的操作,实际上却在后台执行了恶意交易。

攻击过程是,开发者的设备被植入高度复杂的恶意软件,导致他们在签署交易时无意中批准了黑客的恶意操作。Safe{Wallet} 的前端未显示异常,使得受害者无法察觉交易被篡改。黑客利用交易失败的常见现象(如 Gas 费波动、同步延迟等),诱导开发者多次重新签署,从而获得多个有效的恶意签名。尽管交易经过 Tenderly 等工具的模拟和审核,但由于恶意软件操纵了开发者设备,所有检查结果仍显示正常,导致攻击未被及时发现。

相关阅读:《Radiant Capital 验尸报告》

一切矛头似乎指向了 Safe 多签钱包。

Safe 是以太坊生态中最被重用的多重签名钱包,也是大户专用钱包。今年 Safe 发币时,空投地址前 100 的名单里,几乎清一色都是项目方或是机构。包括 OP、Polymarket、Drukula、Worldcoin、Lido 等等。相关阅读:《Safe 即将交易,代币经济学与生态一览》

起初 Safe 的受众更多是 DAO 和币圈项目方。但随着加密行业进入了下一个阶段,传统金融、传统机构、家族基金和老钱们陆续入场,也有越来越多的传统机构开始使用多签钱包 Safe,比如懂王家族。

Safe 的设计极大提升了资金管理的安全性。通过多签机制,资金存储在智能合约地址中,只有在满足预设签名数量(如 3/10)后,交易才能被执行。这种机制有效降低了单点失误的风险,即使一个签名地址私钥泄露,攻击者也难以获取足够的签名完成交易。

目前,Safe 安全团队表示:「尚未发现官方 Safe 前端遭到入侵的证据。但出于谨慎考虑,Safe{Wallet} 已暂时暂停某些功能。」正在与 Bybit 密切合作,进行持续调查。

一些社区成员发起了对 Safe 的调侃:多重签名就是一个「掩耳盗铃」的装饰。同时也有不少行业从业者发出反思和对行业的担忧:「如果多重签名钱包都不安全,那么还有什么人会认真对待这个行业呢?」|

目前事件调查仍在进行中, 将持续关注。

:

发表评论 取消回复